無線 LAN の利用における注意点

情報シナジーセンター 水木敬明

1 はじめに

ここ1年ぐらいで,無線 LAN(*1) がとても身近な存在

になってきた感があります。学内でもあちこちで見かけるようになりました。

無線 LAN は,有線 LAN とは違って,ネットワークケーブルの配線(UTPケー

ブル等)を気にすることなく,パソコンを自由に移動することができるため,

気軽にどこでもネットワークに接続でき,とても便利です。インハウスネット

ワーク(部局等のネットワーク)や研究室等のネットワークで,すでに無線

LAN の恩恵にあずかっている方も多いと思います。

一方,無線 LAN は,適切に利用しないとセキュリティ面で危険性があります。

どこでもネットワークに接続できるということは,全く関係のない人も同様に

あなたのネットワークに接続できる可能性が高いと言えます。つまり,有線と

は違って,無線 LAN は,無線 LAN アクセスポイントがある建物や部屋に入ら

なくてもネットワークに接続できる可能性があるため,正規の利用者以外の人

から不正利用されやすいと言えます。

もし,あなたが無線 LAN アクセスポイントを設置していて,特に何も設定し

ていないあなたのパソコンがそのネットワークに接続できているとしたら,全

く知らない誰かも簡単にあなたのネットワークに接続できてしまうことを意味

します。しかも,無線の性質により,物理的に目の届かない所から接続される

可能性があり,その不正利用者を発見しにくいということに注意しましょう。

本稿では,無線 LAN を利用しようとお考えの方が,無線 LAN アクセスポイン

トを設置するうえで,安全のために必要な対策について,簡単に述べたいと思

います。「WEP や MAC アドレス認証をもちろん設定しています」とか,「WEP

や MAC アドレス認証に頼るのは危ないので,独自に認証ゲートウェイを立て

てます」とか,「IEEE802.1x を使って認証し,動的に WEP キーを変えてます」

というような方にとっては,本稿は退屈で無意味な内容になっていると思いま

す。対象となるのは,「無線 LAN アクセスポイントを数万円で買ってきて,

特に何のセキュリティの設定もせず,そのまま使っている」というような方に

なると思います。

まず2章において無線 LAN の危険性を説明し,次に3章において安全のため

の対策を述べます。最後に4章でまとめます。上述のような「無線 LAN をその

まま使っている」という方は,3章で述べるように,少なくとも WEP と MAC

アドレス認証の設定をお願いします。

2 無線 LAN の危険性

無線 LAN は,その性質上,接続できる範囲が広範になります。例えば,現

在最も普及していると思われる IEEE802.11b では,屋内の見通しの良いとこ

ろにおいて,アクセスポイントの製品や物理的環境にもよると思いますが,50〜

100m ぐらい離れたところからでも接続できます。屋外であれば,もっと遠く

まで接続できる範囲が広がります。実際にノートパソコンを持って移動してみ

ると,隣の部屋やずっと先の廊下,あるいは,廊下を挟んだ向かいの部屋や階

下の部屋からでも接続できたりします。個人的には,わりと思いがけないとこ

ろからでも接続できるという印象があります。 お使いのアクセスポイントで,

どこまで電波が到達しているか,調べてみるのもよいかと思います。いずれに

しろ,予期しないところまで電波が届いている可能性があるという有線 LAN

との違いを,いま一度認識する必要があるかもしれません。

直接は見えないけど,電波は届いているようなところで,悪意を持った誰か

に,あなたの何らかの情報が傍受されているかもしれません。また,悪意を持っ

た誰かから,あなたのアクセスポイントに電波が届き,あなたのネットワーク

において,気付かぬうちに何らかのアクションが起こっているかもしれません。

2.1 盗聴

100BASE-TX 等で構築された有線 LAN において,通信内容を盗聴しようとす

ると,そのネットワークとの接続点にケーブルを挿したりする必要があるので,

わりと労力が要るかもしれません。せっかくケーブルを挿しても,もしスイッ

チングハブでネットワークが構築されていれば,欲しい情報(Ethernet フレー

ム)が届かないかもしれません(*2)。それに対し,無

線 LAN では,はるかに少ない労力で盗聴することが可能であると言えると思

います。特に何もしなくても,全ての情報が電波に乗って飛んでくるのですか

ら…。大げさに言えば,大声で(あるいは拡声器を使って),あなたの情報を

みんなに向かって話しているようなものでしょう。

もし暗号化なしに通信しているのであれば,大事な情報が筒抜けになってし

まうでしょう。特に,ファイヤーウォールの内側に無線 LAN アクセスポイン

トを設置している場合には,ファイヤーウォールに守られているという意識に

より,無防備になりがちであることが多いと思われますので,注意が必要です。

対策としては,3章で述べるように,WEP や WPA によって通信を暗号化した

り,IPsec や PPTP によって通信相手まで仮想的に安全な通信路を確保したり

することが挙げられると思います。あるいは,パスワードがそのまま平文で流

れてしまう telnet や POP を使わずに,SSH(SecureSHell) や APOP を使うな

ど,常日頃から大事な情報は平文で流さないようにする心構えも重要でしょう。

2.2 侵入

無線 LAN アクセスポイントに適切な設定がなされていないと,単に電波を傍

受され,盗聴されるだけでなく,あなたのネットワークに勝手に接続されてし

まうかもしれません。例えば,無線 LAN 機能を有する WindowsXP マシンでは,

OS 付属のツールにより,接続できる可能性のあるアクセスポイントが存在す

ると自動的にダイアログを出して教えてくれるので,全く悪意がなくても,つ

いクリックして接続を試みたくなる人も多いと思います。

あなたのネットワークに接続されてしまうと,あなたの計算資源を勝手に使わ

れてしまうでしょう。あなたのネットワークを踏み台にして,外部へ悪さをす

るかもしれません。その場合,思いがけず加害者になってしまいます。また,

接続されてしまったのがファイヤーウォールの内側のようなネットワークであ

れば,より深刻な情報漏洩や改ざん等の問題が生じることが予想されます。

第三者に勝手に計算資源を使われないようにするには,利用者を認証する必

要があります。正規の利用者だけに接続を許可し,それ以外の場合には接続で

きないように設定しなければなりません。そのための方法としては,3章で述

べるように,WEP や MAC アドレス認証を利用したり,認証ゲートウェイを設

けたり,IEEE802.1x を使ったりすることが挙げられます。

2.3 DoS 攻撃

学内で最も普及していると思われる IEEE802.11b や,対応製品が続々と市場

に出てきている IEEE802.11g では,2.4GHz の周波数帯域を使います。したがっ

て,アクセスポイント周辺で,2.4GHz 周波数帯域のノイズを発生させれば,

SN 比を低下させることができ,通信を遮断させることが可能です。このよう

な物理層に対する DoS(Denial-of-Service)攻撃は,有線 LAN においてはほと

んど心配する必要のないもので,無線 LAN に特徴的な脅威と言えるでしょう。

実際には,上述のような悪意を持った DoS 攻撃を受ける可能性はかなり低

いでしょう。それよりも,近所で使われている他のアクセスポイントからの干

渉を受け,通信障害が起きる可能性の方が高いでしょう。そのような場合には,

チャンネル(*3)を変えて対応することになります。

2.4 なりすましアクセスポイント

無線 LAN アクセスポイントを設置する際の注意というわけではありませんが,

無線 LAN を利用者として使う際に,

「なりすましアクセスポイント(偽アクセスポイント)」という

危険性を知っていても損はないと思います。

例えば,ノートパソコンを持って,

いつものように無線 LAN に接続したとき,

接続先のアクセスポイントが実は偽物で,

悪意を持った誰かが設定を同じにしてこっそり設置したアクセスポイント

に接続してしまっているかもしれません。

その場合,

あなたの情報がより盗まれ易い状況になることでしょう。

学内においてはそれほど神経質になる必要はないとは思いますが,学外に出

て公衆無線 LAN サービスを利用するようなときには,その危険性を頭の片隅

にでも入れておくとよいかもしれません。特に,telnet のように接続先の正

しさを保証できないログイン方法は,絶対に使わないようにしましょう。

3 安全対策

前章で,無線 LAN の利用における危険性を簡単に紹介しました。安全性を確

保するためには,第三者に勝手に利用されないような対策を取る必要がありま

す。東北大学情報シナジーセンターネットワークシステム学内共同利用委員会

が定める「TAINS 利用に関する技術的条件」の項番 VI--2 では,

| ルータ,ネットワークハブ,無線 LAN アクセスポイント,

情報コンセント等の接続装置では,

各部局の運用管理者によって許可を受けていない機器による

接続または利用を制限する措置を講じなければならない。

|

となっています。したがって,東北大学のネットワーク TAINS で無線 LAN シ

ステムを使う場合には,正規の利用者以外からの不正利用を防ぐための対策を

取らなくてはなりません。そのためには,本章で述べるように,通信を暗号化

したり,利用者を認証しましょう。そのためのキーワードとして,次のような

ものがあります。

- ESS-ID

- WEP

- MACアドレス認証

- 認証プロキシや認証ゲートウェイとの併用

- IEEE802.1x

- WPA および IEEE802.11i

特に何も設定していないという方が万が一いらっしゃいましたら,以下の説明

をご一読いただき,最低でも「WEP」と「MAC アドレス認証」の設定をお願い

します。

3.1 ESS-ID

ESS-ID(Extended Service Set IDentifier) は,無線 LAN のネットワークを

識別するための名前のようなものです。より一般に SSID(Service Set

IDentifier) と呼ばれることもあります。無線 LAN アクセスポイントと,ノー

トパソコン等の無線 LAN クライアント全てに同じ ESS-ID を設定します。同

じ ESS-ID を持つもの同士が通信できることになります。

すでに無線 LAN をお使いの方で,「ESS-ID なんて設定した記憶ないよ」とう

方もいらっしゃるかもしれません。市販されている無線 LAN アクセスポイン

トには,なんらかの ESS-ID がデフォルトとして設定されていることが多く,

また,「ビーコン」と呼ばれる信号によって自分の ESS-ID を公に送信する設

定になっていることが多いです。一方,無線 LAN クライアント,すなわちノー

トパソコン等にインストールしたクライアントソフトや OS 付属のツールでは,

「ネットワークの検索」等の機能により,ビーコン信号を拾って,接続可能な

アクセスポイントの ESS-ID リストを表示できます。表示された ESS-ID をク

リックすれば,簡単に自分のパソコンに ESS-ID が設定されます。以上の理由

により,特に意識して設定しなくても,買ってきた無線 LAN アクセスポイン

トとパソコンの ESS-ID を容易に一致させることができます。

ESS-ID は,セキュリティを確保するためものではありませんが,デフォル

トの ESS-ID を使うよりは,自分で別な名前を決めて設定した方がよいかと思

います。設定の方法は,お使いのアクセスポイントのマニュアルに記載されて

いると思いますが,ほとんどの製品では Web ブラウザにより簡単に設定でき

るはずです。

また,上で述べたように,多くの無線 LAN アクセスポイントは,デフォル

トで自分の ESS-ID をビーコンにより同報するような設定になっています。し

たがって,誰かがあなたのアクセスポイントの近くにノートパソコンを持って

いけば,特に意識しなくてもあなたのアクセスポイントの ESS-ID が表示され

てしまい,つい接続したくなってしまうかもしれません。アクセスポイントの

製品によっては,ビーコン信号を停止できるものがあります。もしお使いのア

クセスポイントにビーコン停止の機能がありましたら,利用形態にもよります

が,ビーコンを停止することをおすすめします。研究室のような限られた範囲

で利用する場合には,ビーコンを停止しても問題ないでしょう。ビーコンを停

止しておけば,悪意のない人からのカジュアルな接続を防ぐことができると思

います。

以上,ESS-ID に関して大事なことは,次の通りです。

確認!

ビーコン停止の機能がある場合,停止の設定をする。

|

3.2 WEP

WEP(Wired Equivalent Privacy)は,その名前の通り,暗号を用いることに

より,無線 LAN の通信を有線通信と同じくらいに安全にする目的で作られた

ものです。簡単に言うと,WEP ではひとつの共通な鍵(WEP キー)が使われ,

その鍵を持っているパソコンだけがアクセスポイントと通信してネットワーク

に接続できます。通信の内容は,その鍵で暗号化されるので,鍵を知らない人

には解読が難しいということになります。ただし,WEP 暗号化にはずっと以前

から脆弱性が指摘されており,十分な量の通信が傍受されると,鍵がばれてし

まいます。鍵の解読を目的としたツールも存在するため,WEP の過信は禁物で

す。

WEP を使うには,まず共通に使う鍵を決める必要があります。鍵の長さには,

40ビットと104ビットがあります(*4)。どちらの長さの

鍵も利用できる製品の場合には,より長い104ビットの鍵を選択すると良いで

しょう。鍵は,ASCII 文字(半角英数字や記号)や,16進数(0〜9,a〜f)等

で指定します。例えば,104 ビットの鍵を ASCII 文字で指定する場合には,

ASCII 文字の 1 文字が 1 バイト,すなわち 8 ビットなので,13 文字必要と

いうことになります。つまり,半角英数字等13個の文字からなる文字列を決め,

それをアクセスポイントと,使用する全てのパソコンに設定することになりま

す。同様に,40 ビットの鍵を ASCII 文字で指定する場合には,5個の文字か

らなる文字列を決め,設定することになります。この作業は,基本的に,手動

で行う必要があるので,煩わしく感じるかもしれませんが,少しでも安全性を

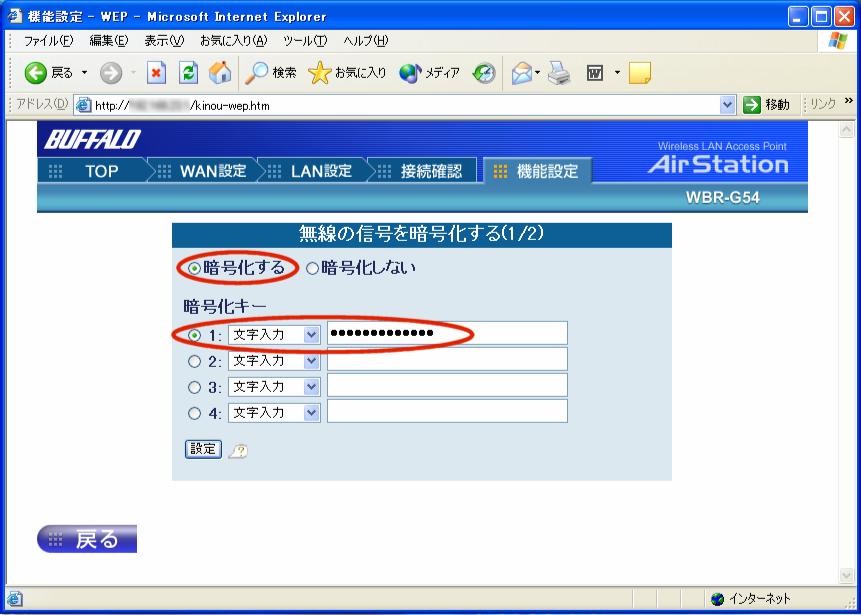

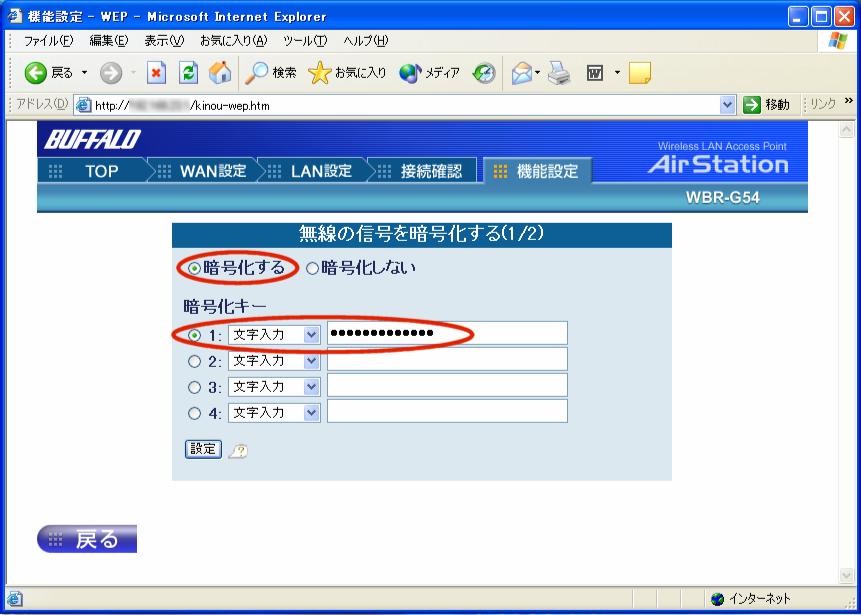

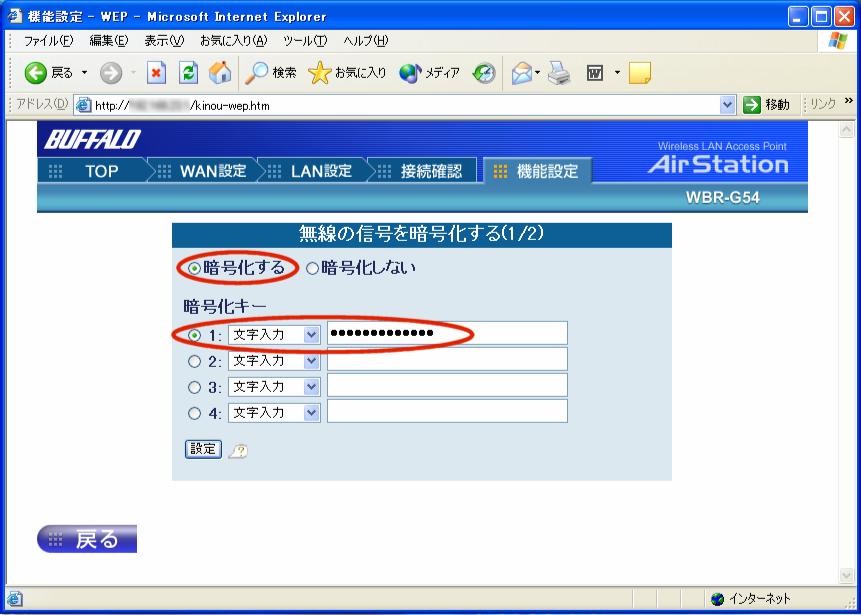

高めるために設定をお願いします。アクセスポイントへの鍵(WEP キー)の登

録は,ほとんどの製品で,Web ブラウザにより簡単に行えると思います。図1

は,バッファロー(*5)の AirStation WBR-G54 におい

て,Web ブラウザで WEP キーを登録するところの画面です。

図1 : WEP キーの登録画面の一例

WEP では,基本的にそのネットワークを利用する全ての人(パソコン等)が

同じ鍵を使用するため,1個所からでも鍵が漏れると,その無線 LAN システム

の全ての通信が解読されることになります。そのため,不用意に鍵を他人に知

られないよう,鍵の管理には注意が必要です。また,定期的に鍵を変更するこ

とをおすすめします。アクセスポイントやクライアントによっては,鍵を複数

個登録でき,簡単に鍵をローテーションできるものもありますので,そのよう

な機能を利用するのも良いかもしれません。

上で述べましたように,WEP は本質的に脆弱性を有していますが,それでも

WEP を設定しないのとするのとでは大違いです。特に何もセキュリティの設定

をしていないような方は,必ず WEP 機能をオンにして下さい。

3.3 MACアドレス認証

MAC(Media Access Control)アドレスとは,ネットワークでホストを識別す

るために使うアドレスです。Ethernetでは,すべてのネットワークカードに

48 ビットのアドレスが付いています。もちろん,無線 LAN カードにも付いて

います。MAC アドレスは,それぞれのカードに固有のもので,基本的に,同じ

番号を持つカードは世界に1つしかありません。

無線 LAN における MAC アドレス認証とは,あらかじめ使用するクライアン

ト(ノートパソコン等)の MAC アドレスをアクセスポイントに登録しておき,

登録してある MAC アドレスからの通信だけを許可し,それ以外からの接続を

不可能にするものです。「MACアドレスフィルタリング」と呼んでいる製品も

あります。市販されている無線 LAN アクセスポイントの多くに,この「MAC

アドレス認証」の機能が備わっています。WEP の他に特にセキュリティの設定

をしていない場合には,この機能をオンにして,接続できるクライアントを制

限し,不正利用の防止を図って下さい。大規模な無線 LAN システム上で MAC

アドレス認証を行うのは不可能に近いですが,研究室レベルであれば可能だと

思います。

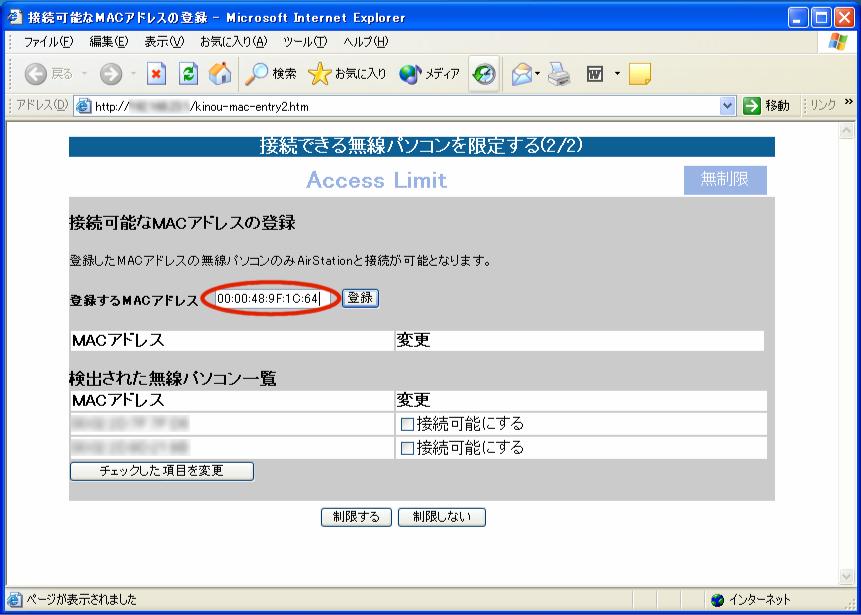

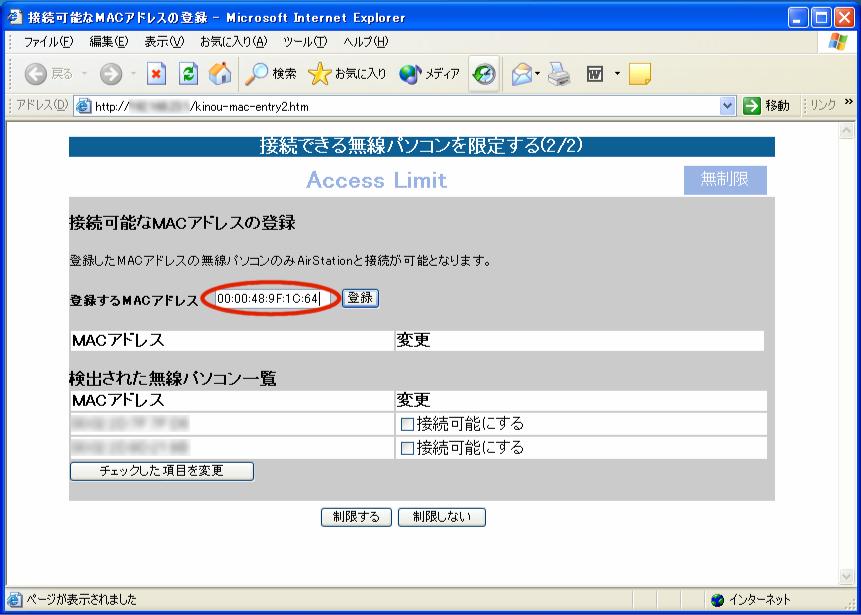

図2 : MAC アドレスの登録画面の一例

MAC アドレス認証を利用するためには,まず無線 LAN に使うクライアント

(ノートパソコン等)の MAC アドレスを調べます。無線 LAN カードをパソコ

ンに挿してお使いの場合には,そのカードにシールが貼られていて,MAC アド

レスの番号が記載されていると思います。「00 00 48 9F 1C 64」のように,

16進数12桁で書かれていると思います。無線 LAN 内蔵のパソコンの場合には,

パソコンの裏側にシールが貼られて番号が記載されていると思います。このと

き,有線の方の MAC アドレスと間違わないようにして下さい。無線の番号は,

「802.11b」等が表示されている方です。クライアントの MAC アドレスがわかっ

たら,あとはこの番号をアクセスポイントに登録するだけです。ほとんどのア

クセスポイントでは,Web ブラウザによって簡単に登録できると思います(図

2参照)。

ただし,上で MAC アドレスは世界に1つしかないと書きましたが,実は,市

販されている多くの無線 LAN カードでは,MAC アドレスを書き換えることが

技術的に可能です。しかも,無線 LAN では,WEP 暗号化を有効にしていても,

Ethernet フレーム上の MAC アドレスは暗号化されません。そのため,正規の

利用者のパソコンからの通信を傍受し,Ethernet フレームに入っている MAC

アドレスを自分のカードに偽装して設定して,不正にネットワークに接続する

ことが可能です。したがって,MAC アドレス認証も,WEP と同様に,確実な安

全を保証するものではないことに留意する必要があるでしょう。それでも,や

はり,設定するのとしないのとでは大違いです。ぜひとも MAC アドレス認証

を有効にして下さい。

3.4 認証プロキシや認証ゲートウェイとの併用

認証プロキシや認証ゲートウェイは,ID とパスワード等により認証を経た

利用者にだけ,外部との通信を許可するようなシステムです。よく使われるの

は,無線 LAN ネットワーク内に認証サーバを立て,そのサーバには無線によ

り誰でも接続できるようにします。最初の状態では,そのサーバ以外には,ど

こにも接続できないようにしておきます。利用者は,認証サーバにアクセスす

ると,ID やパスワードを聞かれます。無事に認証が済むと,それ以降は,外

部と通信できるようになります。

認証に SSH(SecureSHell) や PPTP 等を使い,認証ゲートウェイを Linux

や FreeBSD 上で構築すると,わりと安価に安全なシステムを作ることができ

ます[1]。ただし,それなりの知識が必要かもしれません。大学

教育研究センターが川内北キャンパスで提供している無線 LAN サービスでは,

同様な認証方法が使われています[2]。また,情報科学研

究科においても,同様なシステムが運用されております(本号記事

[1]を参照)。記事[1]では,大規模な無線 LAN シ

ステムを構築する際の注意点等についても,わかり易く述べられていますので,

大勢で利用するような無線 LAN システムを構築する予定の方には,とても参

考になると思います。

このような手法を使えば,WEP や MAC アドレス認証の脆弱性による被害を受

けることなく,また,利用者を直接認証することができ,より安全なシステム

を実現することができると言えるでしょう。

3.5 IEEE802.1x

無線 LAN において,利用者の認証に IEEE802.1x を使うことができます。

ただし,現段階では,手頃な価格の対応機種が多いとは言えず,また認証プロ

トコルがいくつもあり,製品によって対応するプロトコルが違うので,躊躇さ

れている方も多いと思います。

IEEE802.1x は,物理ポート単位での認証プロトコルです。無線 LAN に限定

して話を進めると,アクセスポイント,クライアント(ノートパソコン等),

認証サーバ(RADIUS サーバ)の 3 つから構成されます。最初の状態で,アク

セスポイントは,クライアントからの通信が認証サーバに対してだけ行えるよ

うにレイヤ 2 で制限しています。クライアントが認証サーバに対し認証を求

め,認証サーバがクライアントが正しい利用者であると認めたら,認証サーバ

はアクセスポイントに対して「当該クライアントはアクセス許可」のメッセー

ジを送信します。これにより,アクセスポイントはクライアントからのレイヤ

2 の通信制限をなくし,クライアントは他のマシンと通信することが可能にな

ります。また,このとき,認証サーバはクライアントに対し WEP キーを通知

することができます。すなわち,WEP キーを動的に自動的に変更することがで

き,安全性を高めることができます。

IEEE802.1x で使える認証プロトコルには,EAP-TLS,EAP-TTLS,EAP-LEAP

など,いくつかの種類があります。製品により対応するものが違ってくるので,

今後の動向が気になるところです。

3.6 WPA および IEEE802.11i

WPA(Wi-Fi Protected Access)は,WEP に代わる暗号化規格として Wi-Fi ア

ライアンスが提唱して登場しました。WPA では,IEEE802.1x での利用者認証

や,暗号化方式として TKIP(Temporal Key Integrity Protocol)がサポートさ

れています。TKIPでは,暗号化アルゴリズムとして WEP の場合と同じ RC4 が

使われますが,RC4 の使われ方が WEP の場合より適切になっているようです。

IEEE802.11i は仕様策定中であり,WPA は IEEE802.11i の一部を取り込ん

だサブセットという位置付けになっています。IEEE802.11i では,IEEE802.1x

と TKIP に加えて,AES(Advanced Encryption Standard)がサポートされます。

AES は米国政府の次世代標準暗号化方式に選定された暗号アルゴリズムです。

WPA の製品への実装は少しずつ進んでいるようです。製品によっては,ファー

ムウェアのバージョンアップにより,TKIP や AES を使えるようになるものも

あります。お使いのアクセスポイントが対応していれば,ぜひとも WPA を活

用して,セキュリティを向上させることをおすすめします。

4 むすび

無線 LAN はとても便利ですが,使い方によっては,とても危険なものでも

あります。本稿で記載した無線 LAN 利用の注意点について,「少し大げさ過

ぎるのでは?」と思われる方もいらっしゃるかもしれません。しかし,本稿の

内容が特に大げさであるというわけではありません。例えば,同様な注意喚起

として,情報処理振興事業協会(IPA)から「無線 LAN のセキュリティに関する

注意」[3]が発表され,電子情報技術産業協会(JEITA)では

「無線 LAN のセキュリティに関するガイドライン」[4]が

制定されております。ぜひご一読されることをおすすめします。

何度も繰り返しになってしまいますが,

何もセキュリティの対策をしていないという方がいらっしゃいましたら,

最低限,次のことをお願いします。

確認!

ビーコン停止の機能がある場合,停止の設定をする。

WEP 暗号化を使う。

MAC アドレス認証を有効にする。

|

もちろん,上のことだけにとらわれず,取れる対策がありましたら,進んで

取り入れて下さるようお願いいたします。上記の3つの対策は,あくまでも

``最低限''のものであることをご理解下さい。みなさまの快適で安全な無線

LAN ライフをお祈り申し上げます。

謝辞

本稿の執筆にあたっては,東北大学情報シナジーセンターネットワークシス

テム学内共同利用委員会技術専門委員会での議論がきっかけとなっています。

種々のご意見・ご検討いただいた委員の皆様に心より感謝申し上げます。特に,

日頃ご指導・ご鞭撻いただく曽根秀昭氏,いつも有益なご助言をいただく後藤

英昭氏,いつも貴重な情報をご提供いただく佐藤大氏に感謝いたします。

参考文献

[1] 後藤英昭,情報科学研究科における無線 LAN システムの運用について,

TAINS ニュース,No.30,pp.16--26,2003.

http://www.tains.tohoku.ac.jp/news/index-j.html

[2] 斎藤紘一,大学教育研究センターの無線LAN,TAINS ニュース,No.28,

pp.17--18,2002.

http://www.tains.tohoku.ac.jp/news/index-j.html

[3] 情報処理振興事業協会,

無線 LAN のセキュリティに関する注意.

http://www.ipa.go.jp/security/ciadr/20030228wirelesslan.html

[4] 電子情報技術産業協会,

無線 LAN のセキュリティに関するガイドライン.

http://it.jeita.or.jp/perinfo/committee/pc/wirelessLAN/

(*1)

本稿では IEEE802.11b/a/g あたりを指すことにします。

(*2)

ARP ポイゾニングにより届くかもしれませんが…。

(*3)

IEEE802.11b の場合,日本では,2.4GHz の帯域から 14 個のチャンネルが選

択できます。ただし,それぞれのチャンネルは他のチャンネルと完全に周波数

が離れているわけではありません。そのため,隣接するアクセスポイントでは

チャンネル番号を離して使うと良いでしょう。例えば,1,6,11,14のように,

飛び飛びのチャンネルを使います。

(*4)

WEP では,暗号化の際に,初期

ベクタと呼ばれる 24 ビットが付加されるため,その分を足して,64ビットや

128ビットと表示している製品もあります。

(*5)

株式会社メルコは,2003年10月1日に株式会社

バッファローに社名変更しました。