情報科学研究科における無線LANシステムの運用について

情報科学研究科 / 情報シナジーセンター・スーパーコンピューティング研究部 後藤 英昭

1 はじめに

近年の無線LANの急速な普及に伴い,学内でも教官や学生が授業・演習時間中

に無線LANを使いたいとか,自習時間に自分の携帯端末でネットワークにアク

セスしたいとか,あるいは会議や研究会などで参加者にネットワークアクセス

の手段を提供したいといった要求が高まってきています。このような要望に応

えるために,情報科学研究科では,2003年3月の教育用電子計算機システムの

更新の際に無線LANシステムを導入しました。本記事では,この無線LANシステ

ムの構築方法および運用状況について紹介します。

2では無線LANシステムの導入背景を述べます。3では,公共の場にアンテナ

を設置して大勢で使う無線LANシステムについて,そのセキュリティ上の問題

と解決方法を紹介します。4では今回構築した無線LANシステムを紹介します。

2 無線LAN導入の背景

情報科学研究科では,他の多くの研究科とは違い,研究室の多くが複数の

キャンパスに分散しているという特殊事情があります。

このため,授業や会議のたびに教官や学生の移動が発生します。

情報科学研究科棟に入っている研究室では,もちろんネットワーク

が自由に利用できます。しかし,他の棟から来た教官や学生には

自由に使えるネットワークアクセスの手段が無く,不便な状況でした。

理想的にはどのキャンパスに行っても透過的に自由にネットワークが

使えるようなインフラが望ましいのですが,

キャンパスや棟によってネットワークの管理母体も管理ポリシーも

異なるため,研究科だけで統一したシステムを構成するのは困難です。

従って,授業や会議の多い情報科学研究科棟だけでも,ネットワーク

アクセスの手段が整備されると良いと考えられました。

情報科学研究科棟の東側の3〜8階には,リフレッシュスペースと呼ばれる空

間があります。1階にはエントランスホールがあり,2階にも講義室前にやや広

いホールがあります。特にリフレッシュスペースは,ちょっとしたゼミやブリー

フィング,休憩,自習などに重宝されています。しかし,ホールやリフレッシュ

スペースには有線のLANすら来ておらず,ネットワークアクセスの手段がない

ことが不便でした。講義室にもネットワークの接続口がなかったので,研究会

で使うこともできませんでした。

以上のような状況から,情報科学研究科棟の各所に無線LANのアクセスポイ

ントを配置することになりました。

3 無線LANのセキュリティ

大学の多くの建物では,日中は入口が開放されており,人の出入りが比較的

自由です。このような建物に無線LANのアクセスポイントを設置すると,部外

者が入ってきて無断で無線LANを使う危険性があります。電波の到達範囲を制

限することは非常に難しいので,建物から漏れ出した電波を拾って,建物の外

から無線LANを使われることも考えられます。つまり,キャンパス内の建物の

中であっても,公共の場所にアンテナを建てるのと同様のセキュリティ対策が

必要になります。

本章では,一般的に無線LANにはどのようなセキュリティ問題があるのかを

紹介しながら,必要となる対策について述べます。

3.1 ユーザ認証とアクセス制御

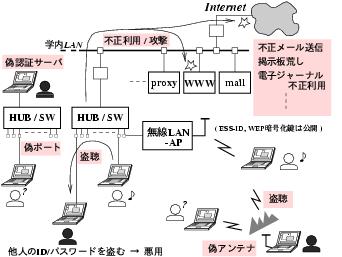

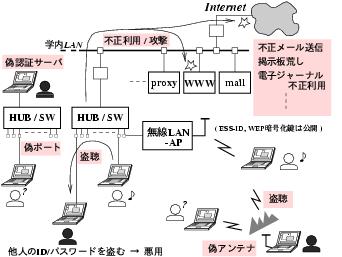

図1に,公共の場で使われる無線LANにどのようなセキュリティ問題があるか

を示しました。有線接続のためのイーサネットジャックでも共通する問題があ

るので,一緒にまとめておきました。

公共の場に無線LANアクセスポイントを設置する場合,無線LANを使用できる

人を制限するための仕組みが必要です。もし誰でも自由に無線LANが利用でき,

学内ネットワークアクセスできるならば,学内各所のサーバやワークステーショ

ン,PCに対して,不正なアクセスが可能になってしまいます。例えば,学内の

各種サーバには学内向けにアクセス制限が掛けられたサービスがありますが,

これらに部外者が自由にアクセスできることは問題があります。また,システ

ムに障害を及ぼすような悪意ある攻撃を仕掛けられる危険性もあります。

部外者に限らず,学内の者でさえも,学内外のウェブ掲示板への荒し行為や,

電子メールの悪用,電子ジャーナルなどの利用規定に反する利用などを行う可

能性があり,実際に幾つかの事例が知られています。大学には,このような行

為を抑制することはもちろん,万一実行された場合は,利用者を特定して適切

な指導を行うことが求められています。また,近年ではウィルスやワームによ

る被害も深刻になっており,端末の利用者が知らないうちに加害者になってし

まうことも多くなっています。このような場合でも利用者の特定が必要になり

ます。

図1 : 無線LAN/イーサネットジャックのセキュリティ問題

以上のことから,公共の場で利用される無線LANシステムでは,

正規の利用者かどうかを調べる「ユーザ認証」と,

正規の利用者に対してのみ学内LANへの接続を許可する「アクセス制御」の

仕組みが必要です。

それでは,一般に広く利用されている,ESS-ID(または SSID)と

WEP (Wired Equivalent Privacy),

MACアドレス認証の組み合わせによるセキュリティ対策はどうなのでしょうか。

この方法では,ESS-IDとWEPの暗号化鍵を知っていて,特定のMACアドレスを

持つ無線LANアダプタを使っている人が誰なのかが判っていることを前提として,

間接的にユーザ認証を行っていることになります。

研究室などでカードの利用者が限られている場合は,有効なセキュリティ対策

になります[1]。

しかし,大勢が利用するシステムではこの対策は破綻します。

ESS-ID

(*1)とWEP(*2)の鍵(以下WEPキー

と呼ぶ)は,大勢の利用者に対して公開することになるので,秘密に保つこと

が困難です。MACアドレス認証では,大量のカードの事前登録が難しかったり,

盗難カードの悪用や,アドレスの詐称の危険性もあります。

以上をまとめると,大勢のユーザを対象とする無線LANシステムを

構築するには,数万円で買える廉価なアクセスポイントを設置するだけ

ではいけないことが分かります。

3.2 盗聴

無線LANで最も大きな関心事は「盗聴」の危険性でしょう。電波を傍受する

ことは避けられないので,盗聴自体を避けることはできません。従って,盗聴

対策とは,暗号などを用いて,盗聴されたデータから通信内容が容易にわから

ないようにすることになります。

暗号化による通信内容の保護には,大きく二つの方法が考えられます。一つ

は通信路自体を暗号化してしまう方法です。無線LANで広く使われているWEPは

これに該当します。通信路を通るデータはすべて暗号化されます。もう一つは,

使用するアプリケーションごとに必要な部分だけを暗号化する方法です。ウェ

ブサイトで使われるSSL(Secure Socket Layer)や,リモートログインのSecure

Shellなどがこれに該当します。二つの保護方法を組み合わせることも可能で

す。

無線LANで一般に用いられているWEPは,共通鍵暗号に基づく暗号化方式です。

そのため,鍵を知っている者どうしは互いに通信内容を解読することができま

す。大勢のユーザで無線LANを使用する場合,WEPキーは公開することになるの

で,ユーザ間で通信内容がつつ抜けになるという問題があります。これを避け

るには,IEEE802.1x/EAPなどを利用して,WEPキーを接続(セッション)ごとに

変更する必要があります。しかし,現状では,IEEE802.1x/EAPに対応したクラ

イアントが限定されているという問題があります。

3.3 ハイジャック・なりすまし

ユーザ認証を行っているシステムでは,「通信路の乗っとり(ハイジャック)」

や「なりすまし」についての対策も必要です。もし通信路のハイジャックが容

易ならば,不正利用者は正規の利用者が開いた通信路を乗っとり,ユーザ認証

を経ないままネットワークにアクセスできることになります。正規の利用者は,

自分の通信が途切れれば,何かが変だと気付くでしょう。しかし,無線LANと

いう途切れ易いシステムを使っているので,ハイジャックされたとは思わない

ことが多いと考えられます。

通信路がハイジャックできると,不正利用者は正規の利用者になりすますこ

ともできます。なりすましが容易ならば,システムが不正利用された時のユー

ザの追跡が困難になり,わざわざユーザ認証を行っている意味が薄れてしまい

ます。

通信路が容易にハイジャックされないような通信方式か,あるいは,ハイ

ジャックされても悪用されにくいような方式を採用する必要があります。

3.4 偽アンテナ・偽認証サーバ

有線と違って,無線LANでは正規のアクセスポイントに接続したかどうかの

判断が難しいという問題があります。偽のアンテナが設置されていると,利用

者は偽物のネットワークに容易に誘導されてしまいます。偽の認証サーバに誘

導されて,無線LANシステムのパスワードを盗まれる恐れがあります。また,

この状態で他のサーバにログインしようとすれば,そのサーバのパスワードも

盗まれる危険性があります。有線の場合であっても,正規のイーサネットジャッ

クのそばに偽物が設置されていれば,正規利用者が誤って接続してしまうこと

があります。

安全なユーザ認証・アクセス制御を実現するためには,認証サーバから見て

クライアント(利用者や端末)を認証することに加えて,クライアント側から見

て認証サーバが正規のものかどうかを調べられるような仕組みが必要です。

4 ユーザ認証機能付き無線LANシステム

本章では,情報科学研究科の無線LANシステムについて説明します。

4.1 認証方式の選択

前章で説明したように,公共の場にアンテナを建て,大勢が利用する無線

LANシステムでは,様々なセキュリティ対策が必要です。システムの構築にあ

たっては,どのような認証方式を採用するかが最も重要な課題になります。逆

に言うと,何らかの認証方式がなければシステムが構築できないことになりま

す。

無線LANシステムの構築にあたって,他大学での無線LAN/イーサネットジャック

の運用例や,論文等で提案されている手法,および既存の製品の調査を行い,

どのような認証方式を採用するかについて検討しました。

認証方式の選定にあたって,以下の条件に配慮しました。

- セキュリティ面で優れていること。

- 利用者への負担が極力小さいこと。

- 様々なクライアントが利用できること。

- クライアント側に特殊なプログラムやドライバが不要なこと。

- ハードウェアの事前登録が不要なこと。

- 教育用電子計算機システムのUNIXサーバとアカウントを共有できること。

- 導入コストおよび管理コストが低いこと。

セキュリティと利便性には,しばしばトレードオフの関係があります。官公

庁や企業,研究室のように非常に高いセキュリティが要求される場所と違い,

学校で大人数で共用するシステムでは,セキュリティよりも利便性に重点が置

かれることが多いと言えます。そこで,2の利用者への負担が極力小さいこと

が重要になります。3〜5は2の一部と考えることもできます。

システム調達の手続きを行っていた2002年下旬の時点で,既製品の中には,

残念ながら条件を満たすような手頃な認証方式は見当たりませんでした

(*3)。

まず,セキュリティ面で優れており企業等で導入実績もあるIEEE802.1x/EAP

について検討しました。IEEE802.1x/EAP対応の無線LANアクセスポイントや認

証用サーバプログラムに廉価なものが登場し,また MS-Windows XP で

IEEE802.1x認証の機能が標準的に組み込まれたことから,将来の普及が期待さ

れました(*4)。しかし,EAPには

EAP-MD5,EAP-TLS,EAP-TTLS,EAP-LEAPなど複数の方式があり,互換性がない

上に,対応クライアントがまだ普及していないという問題があります。

Windows XP 以外のオペレーティングシステムでは,標準でIEEE802.1xが利

用できないので,特殊なドライバが必要になります。そもそも,そのようなド

ライバが存在しないオペレーティングシステムも数多くあります。クライアン

ト側に特殊なプログラムやドライバが必要なようでは,学生や職員が気軽に自

分のPCを接続したり,研究会の出席者が無線LANを使うことが困難になります。

他大学の例を見ると,MACアドレスが登録済みの無線LANカードを貸与する方

式や,既存の端末などを使って利用者自身が事前にMACアドレスを登録してお

く方式などがありました。これらの認証方式では,使用するPCを変更するたび

に登録の手間が生じたり,ゲスト利用が難しくなるという問題があります。盗

難ハードウェアによる不正利用も心配です。また,アクセスポイントの仕様に

より,大量のMACアドレスを登録できないという問題もあります。

他にも様々な方式を検討しましたが,ハイジャックや偽認証サーバの対策が

盛り込まれており,実装や管理も容易であるという理由により,Secure Shell

認証方式[2]を採用しました(*5)。

これは,川内の講義棟[3]や,情報シナジーセンター情報

教育棟で用いられているものと同じ方式です。本方式の特長は以下のとおりで

す。

- ユーザ認証の際にIDやパスワードが暗号化されており,安全なユーザ認証が可能。

- ハイジャック対策がある。

- 偽認証サーバの対策があり,偽アンテナ問題が解決できる。

- 様々なクライアントが利用でき,クライアント側に特殊なプログラムは不要。

- 導入・管理コストが低い。

Secure Shell認証でクライアント側に必要なのは,Javaの動くウェブブラウ

ザ,または Secure Shell Protocol 2 (SSH2) 対応のSecure Shellクライアン

トだけです。オペレーティングシステムがプリインストールされている最近の

PCでは,ウェブブラウザが標準的に含まれています。すなわち,ほとんどの利

用者は,その場ですぐに無線LANシステムが利用できることになります。もし

SSH2対応のSecure Shellクライアントを持っているなら,ウェブブラウザを起

動しなくても済むので,ログイン操作が容易になります。利用実績のあるオペ

レーティングシステムとしては,MS-Windowsを始め,MacOS 9,MacOS X,

Linuxなどがあります。

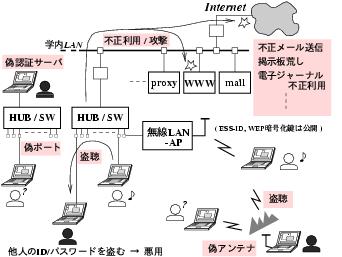

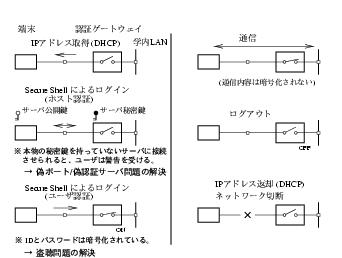

図2にSecure Shell認証方式によるアクセス制御の様子を

示しました。端末(クライアント)と学内LANの間に認証ゲートウェイが置かれ,

このサーバでユーザ認証とアクセス制御が行われます。

標準の状態では端末と学内LANの接続は切れています。

端末は最初にDHCP(Dynamic Host Configuration Protocol)によりIPアドレスを取得します。

次に,利用者はSecure Shellを使って認証ゲートウェイにログインを試みます。

Secure Shellでは最初にホストの認証が行われます。

初めての接続の時は,認証ゲートウェイからサーバの公開鍵を受け取ることに

なります。二回目以降の接続では,もし攻撃者によって

偽の認証ゲートウェイに接続させられたとしても,利用者は接続したゲートウェイが

偽物だと見破ることができます。

続いてSecure Shellのユーザ認証が行われます。利用者がログインに成功す

ると,端末と学内LANの間の通信が可能になります。利用者が認証ゲートウェ

イからログアウトすると,通信路が再び切断されます。

図2 : Secure Shell認証方式によるアクセス制御

このSecure Shell認証方式では,ユーザ認証以外の通信内容は暗号化されま

せん。もちろん,通信内容も暗号化できる方式があればそれを使いたいところ

ですが,残念ながら様々なクライアントで利用できるような普及した方式がな

いという状況でした。街中のカフェや駅の無線LANサービスなどでも,やむを

得ず共通鍵暗号方式であるWEPを使ったり,あるいは利用の便を考えてあえて

WEPを使わないような運用がなされています。本システムでもこれらに準じて,

必要な部分の暗号化はアプリケーション側で対応することを前提としました。

近年では,リモートログインには telnet ではなく Secure Shell を使うの

が一般的です。またウェブサイトでも,クレジットカード番号の入力フォーム

などはSSLでデータが保護されています。電子メールについては,今だに暗号

化のないPOPが広く使われていますが,徐々にPOP over SSLのような安全な方

法が浸透してきています。従って,PCの利用者がセキュリティに関して最低限

の配慮をしている限り,無線LANの通信路が暗号化されていなくても,重大な

問題は生じないと考えられます。

4.2 システム構成

4.2.1 システムの利用方法

まず初めに,システムの概観がつかみやすいように,ユーザ認証がどのよう

に行われるのかを利用者の視点に立って説明します。

利用者はESS-IDをシステムの規定値に合わせて,端末を無線LANに接続しま

す。DHCPでIPアドレスが取得できたら,続いてSecure Shell を使って認証ゲー

トウェイにログインします。認証ゲートウェイのアドレスは

login.ap.is.tohoku.ac.jpに統一されています。ログインに成功すると,他

のサイトにもアクセスできるようになります。無線LANの使用が終わったら,

認証ゲートウェイからログアウトします。

もし利用者がSecure Shellクライアントを持っていない場合は,ウェブブラ

ウザでポータルサイトhttp://login.ap.is.tohoku.ac.jp/ にアクセスします。

このウェブサイトには,システムの利用方法の説明の他,Javaで動作する

Secure Shellクライアント - MindTerm - が置かれています。ウェブブラウザ

からMindTermを起動して,認証ゲートウェイにログインします。

4.2.2 アクセスポイント

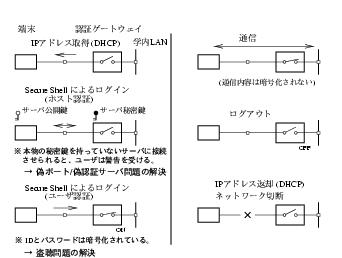

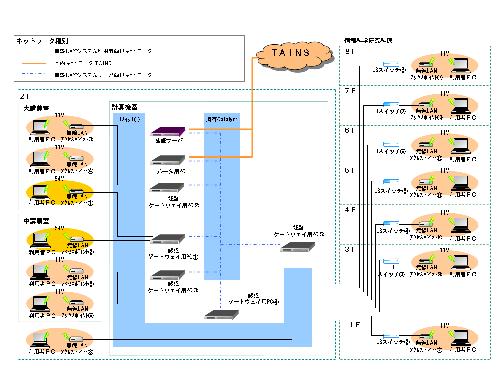

無線LANシステムの構成を図3に示します。

図3 : システム構成 (図は富士通様より提供)

本システムは,最も普及しているIEEE802.11b規格(11Mbps)の無線LAN

を中心に構成しました。アクセスポイントは,

情報科学研究科棟のロビー(1,2F)とリフレッシュスペース(3〜8F)に

1台ずつ,中講義室に2台,大講義室に2台の,合計12台を設置しました。

図4にリフレッシュスペースの様子を示しました。

写真右上にアクセスポイントが設置されているのが見えます。

講義室では,端末がアクセスポイント間を移動しても良いように(ローミング),

2台のアクセスポイントを同一のサブネットに入れてあります。

図4 : リフレッシュスペースとアクセスポイントの様子

より高速な規格に対応したアクセスポイントの導入も検討しました。

システム調達の手続きの時点でIEEE802.11g規格(54Mbps)は

まだ無く,IEEE802.11a規格(54Mbps)の製品しかありませんでした。

また,IEEE802.11bとIEEE802.11aの両規格に対応したアクセスポイント

も出始めたばかりで,高速無線LANの動向が非常に流動的でした。

そこで,IEEE802.11aについては大規模な導入を見送り,

講義室に1台ずつアクセスポイントを導入するようにしました。

ESS-IDは,もちろん利用者に公開しなければなりません。

本システムでは利便性に配慮し,すべてのアクセスポイントで

ESS-IDのビーコンをONにしてあります。もし利用者がESS-IDを

忘れても,端末の無線LAN機能で容易にESS-IDを調べることが

できます。

4.2.3 認証ゲートウェイ

認証ゲートウェイは,Linuxが稼働しているPCサーバで構成しました。

台数を減らし,管理の手間をできるだけ省くために,5台の認証

ゲートウェイを計算機室に集中して設置してあります(図5)。

図5 : 認証ゲートウェイ

無線LANアクセスポイントと認証ゲートウェイの間は,専用のネットワーク

で結ぶ必要があります。本システムでは,各階にタグVLAN対応のスイッチを

置き,館内LANにVLANパケットを多重化することによって,

アクセスポイントから計算機室まで論理的に独立したネットワークを

張っています。館内LANでは各階がギガビットの光ファイバで結ばれて

おり,十分な帯域幅が確保されています。

各認証ゲートウェイでは,ユーザ認証・アクセス制御のプログラム

に加えて,DNSリレーエージェントとDHCPサーバ,

およびHTTPリレーサーバが動いています。

4.2.4 ルータ用PC・認証サーバ

認証ゲートウェイの上流のネットワークは,ルータ用PCに接続されています。

無線LANのクライアントからのパケットは,認証ゲートウェイとルータ用PCを

介して,館内LANや学内LANに出ていくことになります。

ルータ用PCと認証サーバは,DNSサーバやNISサーバ,NTPサーバ,

HTTPサーバ,ログサーバとして働きます。

教育用電子計算機システムとのアカウント情報の同期もここで行われています。

無線LANシステムのWebポータルサイトのファイルや,

認証で用いられるMindTermの実行ファイルは,管理の手間を省くために

ルータ用PCのみに置いています。端末からHTTPのリクエストがあると,

これらのファイルは,認証ゲートウェイのHTTPリレーサーバを介して端末

に送られるようになっています。

その他,ルータ用PCはNAT(Network Address Translation)とパケットフィルタ

の機能を有します。パケットフィルタでは幾つかの危険なポートを閉じ,

ウィルスやワームの流入・流出を阻止しています。

4.3 運用について

4.3.1 利用者アカウントの管理

あちらこちらにアカウントが分散していると,利用者にとっても

システム管理者にとっても不便です。

そこで,本システムのアカウントは教育用電子計算機システムの

メールサーバと共用することにしました。

情報科学研究科には計算機を管理する専任のスタッフがいないので,

各講座(または研究室)のメンバーのアカウント登録は,

それぞれの講座の代表者が行うようになっています。

無線LANシステムは,情報科学研究科の学生・職員ばかりではなく,

他の研究科や学部の学生・職員,非常勤講師,

研究会の出席者などが利用することもあります。

その都度アカウントを作成するわけにはいかないので,緊急用

としてゲストアカウントを用意してあります。ゲストアカウント

のパスワードは研究科の事務室で閲覧できるようにしてあります。

また,悪用を防ぐために,ゲストアカウントのパスワードは

定期的に変更するようにしています。

4.3.2 IPアドレス

本システムでは,端末に配るIPアドレスとして,学内ネットワーク(TAINS)

内で有効なプライベートアドレスを使用しています。

万一不正アクセスが行われた場合は,使用されたIPアドレスと

認証ゲートウェイのログイン状況を調べることにより,

利用者を特定することができます。

学外のネットワークにアクセスするためには,グローバルアドレスが必要

になります。本システムでは,学外へのアクセスに対してのみ,

NATを介して通信するようにしています。プライベートアドレス

からグローバルアドレスへの変換は,ルータ用PCで行っています。

NATを介した通信は,外部から見るとアクセス元がすべて

ルータ用PCのように見えます。万一学外に対して不正アクセスがあった

場合は,グローバルのIPアドレスだけでは端末が特定できないので,

NATのログまで調べる必要があります。

なお,学内用のプライベートアドレスも枯渇の恐れがあり,潤沢

に使うことは望ましくありません。

このため,将来的には学内外両方でNATを使うことが検討されています。

5 おわりに

情報科学研究科棟に構築した無線LANシステムの構成とその運用方法について

紹介しました。また,大規模な無線LANシステムを構築する上での

問題点とその対策方法について説明しました。

大勢の利用者を対象とした無線LANシステムでは,ユーザ認証とアクセス制御の

仕組みが必要です。この仕組みをうまく作れるかどうかが,システム構築

の鍵になります。本システムでは,実装が比較的容易で安全性にも優れた,

Secure Shell認証方式を採用しました。この方式は幅広いクライアントに

対応できるという特長があるものの,PDAからは使いにくいといった声も

聞かれます。

また通信路を暗号化する機能がないので,使い方によっては

通信内容の漏洩が問題になる場合があります。利用者の不注意なので

仕方がないといった見方もできますが,利用者があまり意識しなくても

安全に利用できるシステムの方が望ましいのは確かでしょう。

無線LANに関する技術は日進月歩で,現時点でも非常に流動的です。

コミュニティの活動も盛んで,NoCatNetのような高機能な

ものも開発されています[4]。様々な手法を検討していく

必要があるでしょう。今後優れたユーザ認証・アクセス制御手法が

登場してきた場合は,利用者の利便性に十分に配慮しながら,

システムに組み込んでいくことになるかもしれません。

近年,学内の様々な部所で無線LANシステムの構築が検討されている

ようです。本稿は一つのシステムの紹介記事にすぎませんが,無線LANの

一般的な問題についてもできるだけ触れるようにしたつもりです。

3章の内容については,多くのサイトで参考になれば幸いです。

参考文献

[1] 水木敬明, ``無線LANの利用における注意点,''

TAINSニュース, No.30, pp.7--15, 2003.

[2] 後藤英昭, 満保雅浩, 静谷啓樹,

``廉価なスイッチと Secure Shell を利用した安全な情報コンセントの構成方法,''

電子情報通信学会論文誌 D--I, J84--D--I, No.10, pp.1502--1505, 2001.

[3] 斎藤紘一, ``大学教育研究センターの無線LAN,''

TAINSニュース, No.28, pp.17--18, 2002.

(http://www.tains.tohoku.ac.jp/news/news-28/1718.html)

[4] NoCatNet. http://nocat.net/

(*1)

そもそもESS-IDはセキュリティ対策ではなく,IDを事前に

知らなくても,電波を傍受すると簡単に知ることができます。

(*2)

WEPについては,64ビット/128ビット共に脆弱性が指摘されて

おり,他人の通信の電波をしばらく傍受していると,暗号化鍵を割り出すこと

ができるそうです。これを実現するツールが広く出回っています。とは言って

も,WEPを使わないよりは使うほうがはるかに安全です。

(*3)

資料が不足していて十分な調査ができない製品もありました。

(*4)

この原稿を書いている2003年9月の時点でも,一般のPCユー

ザまで普及しているとはとても言えない状況です。

(*5)

手前味噌に見え

ますが,正直に,他にもっと優れた方法があるならばそちらを採用していまし

た。