TAINS/G における無線LAN ローミング「どこでもTAINS」について

東北大学 情報シナジーセンター / 大学院情報科学研究科 今野将

1 はじめに

最近では,無線LAN が急速に普及してきています。これは,本学においても例外

ではなく,どのキャンパスにいても少なくとも一つは本学の誰かが提供している

無線LAN のアクセスポイントを見つけることができます。しかしながら,この便

利な無線LAN も,現状ではキャンパス間や部局間を移動するたびに,移動先のポ

リシーに従った利用手続きが必要になります。この利用手続きが簡素であれば問

題はないのですが,ポリシーの統一が全学的に行われていないため,現状では管

理者にとっても利用者にとっても非常に煩雑で面倒な作業であるといえます。

そこで,情報シナジーセンターでは昨年度からTAINS/G における無線LAN ローミ

ング「どこでもTAINS」を実現し,より便利な無線LAN 環境を提供するためのワー

キンググループを立ち上げました。

本稿では,そのワーキンググループにおいて提案されたシステムの概要と,

その試験的な実装について説明してゆきます。

2 TAINS/G における無線LAN の問題点

現在のTAINS/G における無線LAN 環境の問題点の一つとして,”各無線LAN アクセス

ポイントの利用が基本的に設置部局内で閉じている”ということがあげられます。

一見,これは至極当然で問題が無いように思えますが,部局間をまたいで行われる

委員会やプロジェクト会議などの際に非常に不便になってしまいます。例えば,「

部局A では MAC アドレスによる制限をかけているため,部局B の利用者が部局A で

無線LAN を利用するためには部局A の管理者に許可を得て MAC アドレスの登録をして

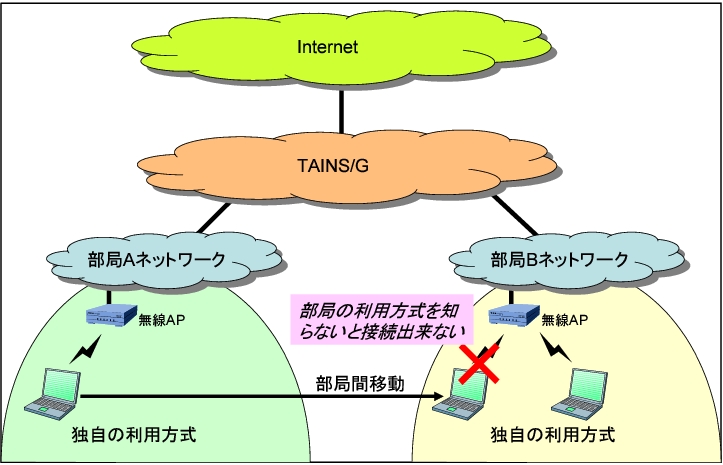

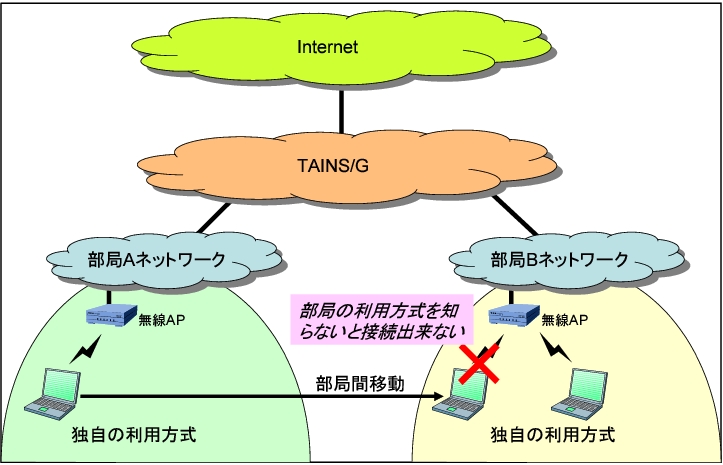

もらう必要がある」という場合です(図1)。

しかし,だからといって誰でも使えるように設定してしまうと,何か問題が起こ

った際の責任の所在がはっきりしません。例えば,誰でも使える無線LAN を設置して

いると「部局A の利用者がワーム等に侵されたままの PC を部局B の無線LAN システ

ムに接続してしまったため,外部に不正なアクセスを行ってしまったが,苦情が部局B

の管理者にきてしまった。管理者は調査を行ったが誰でも接続できるため特定が出来

なかった」という場合です。

このような問題を解決するための一つの方法として,全学に統一された無線LAN シ

ステムを敷設することが考えられます。ですが,そのためのコストは膨大なうえ,

各部局における運用ポリシーの統一という問題も発生してしまいます。

次節では,これら問題点を解決し,利用者の利便性を考慮しつつ,各部局の運用

ポリシーへの影響がすくない無線LAN ローミングシステムの概要について述べます。

図1 : 現状の無線LAN 環境の問題点

3 TAINS/G 無線LAN ローミングシステム「どこでもTAINS」の概要

TAINS/G における無線LAN のローミングシステム「どこでもTAINS」を実現するにあ

たり,我々は以下の4点をシステムの方向性として定めました。

- 利用者の利便性を優先させる

利用者が移動しても設定の変更や新規ソフトウェアのインストール等の作業

を可能な限り減らす。

- 部局独自の利用方式への変更を最低限のものとする

現在の部局で行われている利用制限(認証ゲートウェイ方式,WEP キー制御

方式,MAC アドレス制限方式,部局内プライベートネットワーク限定方式,専用クラ

イアントソフトウェア方式等)とも可能な限り併用可とする。

- 不正アクセスなどが発生した場合の責任の所在をはっきりさせることが出来る

利用者が所属する部局が,その利用者の行為に対して責任を持つようにする。

- 可能な限り低コストでおこなうものとする

安価機器でも実現可能なものとし,設定作業なども最低限のものとする。

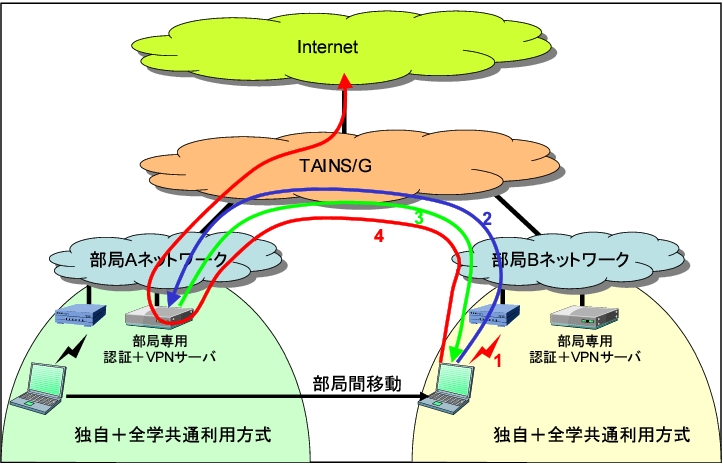

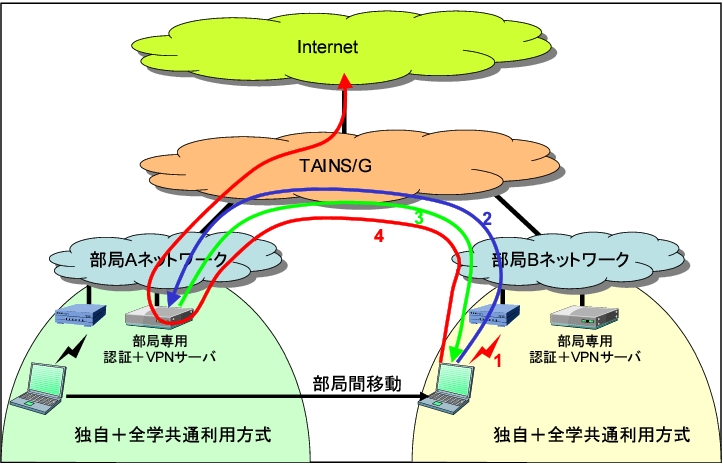

まず我々は,この方向性のうち,1〜3を考慮し図2に示すような VPN(Virtual Private

Network)を用いる方式を考えました。

本方式では,以下のような処理の流れをとることで,利用者にとって利便性の高い,

そして部局独自の利用方式を維持した無線LAN ローミングシステムを提供することが

できます。

- 各部局に部局専用の認証+VPN サーバを設置し,各部局の利用者を登録する

(図2中の部局専用認証サーバ)

- 各部局の無線LAN アクセスポイントにて無線端末→認証+VPN サーバへのアク

セスを許可し,利用者が登録されている認証+VPN サーバへ接続させる(図2の1)

- 無線LAN アクセスポイントに接続した無線端末は利用者の所属する部局の認

証+VPN サーバへ接続し認証を行う(図2の2)

- 認証に成功したら,認証+VPN サーバは無線端末に対して部局が保持する IP

アドレスを振り出し,無線端末←→認証+VPN サーバ間で VPN を構成する(図2の3)

- 無線端末は,所属部局の IP アドレスを用いて外部に接続する(図2の4)

図2 : VPN 方式を用いたTAINS/G 無線LAN ローミングの概念図

また,本方式を用いることで,利用者はどの部局に居ても所属部局のもつ IP アド

レスで外部に接続するため,問題が発生した場合でも無線LAN 環境を提供する部局へ

は迷惑をかけません。

次に,方向性の4を実現するにあたり,先の VPN 方式を実現した上で必要とされる

技術的な要件を以下のように定めました。

- クライアント側では,独自ソフトやドライバは用いずに可能な限りクライアント

標準機能を用いる

- マルチプラットフォーム(Windows,Macintosh,UNIX,PDA)に可能な限り

対応する

- ゲストユーザによる一時利用も考慮する

- 無線端末に割り当てるIPアドレスは所属部局が管理する IP アドレスとする

- 無線端末のサービス等の制限は所属部局が定めるものを適用する

- VPN サーバへは,指定した無線端末(無線LAN アクセスポイント)からのみ

アクセスを可能にする

- 使い勝手とセキュリティは,システムの性質上使い勝手を”やや”優先させる

- 基幹ネットワークであるTAINS/G への設定変更(VLAN 設定等)は極力避ける

- 各部局の既存の認証サーバのデータを可能な限り流用する

その結果,VPN のプロトコルには,Windows では(ほぼ)標準で搭載され,その他の

プラットフォームでも容易に導入可能な PPTP(Point to Point Tunneling Protocol)

を用いることにしました。PPTP のサーバは Windows Server 2003 では標準で搭載され

ており,すでに Windws Server 2003 で環境を構築している部局では導入が非常に容易

です。また,Linux や FreeBSD などの UNIX系OS でも提供されているため,Windows

Server 2003 がない部局でも,比較的低コストで導入することが可能です。これらの導

入方法に関しましては,多数の本やウェブサイトがありますので,そちらを参考にして

いただけたらと思います。

次に,各部局での無線LAN アクセスポイントですが,我々は通常の店舗で市販され

ている無線LAN アクセスポイントのみで実現することとしました(*1)

。この無線LAN アクセスポイントの設定に関しては,市販されている機種について付録

として記述しておきました。

4 セキュリティ確保のための検討と対応策

前節で述べたような無線LAN ローミングシステムのセキュリティについてワーキング

グループで考えた際に,幾つかの問題点がでてきました。以下に,ワーキンググループ

において検討された,問題点とその対応策(解答)について Q&A 形式で述べてゆきます。

Q1 無線LAN アクセスポイントにて PPTP プロトコルを無条件で通過させているのは問題

ではないか。

A1 PPTP プロトコルだけを無条件で通過させても一般的なサービス(HTTP,FTP,TELNET,

SMTP等)を受けることは出来ないため問題は無いと考えられます。

Q2 学外への PPTP サーバへもアクセスできてしまうのではないか。

A2 無線LAN アクセスポイントを設置する際に,学内プライベート IP アドレスを用いたり,

通信先をフィルタで限定するなどの手段によって,学外への PPTP サーバへのアクセスを

制限することができます。

Q3 学外への PPTP サーバに対してアクセスを制限するのは何故か。

A3 「TAINS に関するルール」(*2)にて TAINS 外部との VPN は望まし

くないサービスと判断できます。

Q4 ”○○○ over PPTP”という通信ができてしまい問題でないか。

A4 無線LAN アクセスポイントにて必ず NAPT やファイアウォールを設置することにより,

無線端末を認証無しにサーバとして振舞えないようにすることで”○○○ over PPTP”

という通信を防ぐことができます。

Q5 学内に仲介サーバを設置して PPTP 以外の通信が可能になる危険性はないか。

A5 「TAINS に関するルール」にて TAINS 上に不特定多数が利用可能な各種 Proxy サーバを

設置することは禁止されています。

Q6 PPTP のポートを介して,学内外のサーバに攻撃を仕掛けることができるのでないか。

A6 学外に関しては A2 により対処できます。また,学内のサーバに関しては,PPTP のポ

ートを介するだけでは,DoS 攻撃か VPN サーバに対するパスワード攻撃くらいしかできな

いはず。これらの攻撃はサーバであればインターネットから日常的に行われるものであ

るので,本システムゆえの問題とは言えません。

Q7 PPTP で使用される暗号化方式は脆弱

なものもあるが大丈夫か。

A7 PPTP サーバではパスワードの暗号化方式を限定することが出来るので,一般的な PPTP

サーバで選択可能な暗号化方式のなかでも現状で信頼性の高い MS-CHAPv2 を利用することで

対処可能だと判断しました。

5 おわりに

今回は,TAINS/G における無線LAN ローミング「どこでもTAINS」について,システムの

概要と無線LAN アクセスポイントの設定について説明させていただきました。PPTP サーバに

関しましては,各部局の環境により様々な条件が異なるため,ここでの説明は省かせてい

ただきました。なお,単純に PPTP サーバ機能だけを安価に必要であれば,最近では PPTP サ

ーバ機能を持つブロードバンドルータも製品化されておりますので,それを購入するとい

う手段もあります(*3)。

現在,ワーキンググループでは学内で利用可能なアクセスポイントの一覧表を作成し,

公開しております(*4)。また,今後とも,当システムの利便性向上

や更なるセキュリティの向上について,対処・検討していきたいと考えています。

A 無線LAN のアクセスポイントの設定

本システムを実現するために必要な無線LAN アクセスポイントの機能には,以下の4点が

あげられます。

- ルータ機能

- DHCP サーバ機能

- NAPT(NAT) 機能

- PPTP パススルー機能

- IP アドレス&ポート毎のアクセス制限機能

ルータ機能・DHCP サーバ機能・NAPT(NAT) 機能は,接続した無線端末を無線LAN アクセ

スポイントをゲートウェイとするサブネットに参加させるために必要な機能です。最近

の無線LAN アクセスポイントではほぼ標準的に実現されています。PPTP パススルー機能は,

無線端末が無線LAN アクセスポイントを越えて VPN を構成するために必要な機能です。こ

こ1〜2年中に発売された機器であれば実現されていると思われます(*5)

。最後に,アクセス制限機能ですが,これは VPN を構成していない無線端末(認証

されていない無線端末)が外部へとアクセスすることを制限するための機能です。本シ

ステムを実現するだけでしたら,最近の機器であれば問題はありません。(既存の部局

における認証方式と共存させる際には,様々な要件を考慮する必要があります。)

そこで今回はこれらの条件を満たした無線LAN アクセスポイントとして株式会社バッフ

ァローの無線LAN BBルータ WZR-HP-G54 を取り上げ,設定方法について説明します。なお,

通常の無線LAN アクセスポイントとしての動作確認および設定が行われているものとし,

DHCPで無線端末に与えられる IP アドレスは172.16.0.2〜254とさせていただきます。

バッファロー WZR-HP-G54 の場合 最初に管理画面にログインします。そして「アドバン

ス」を選択します。

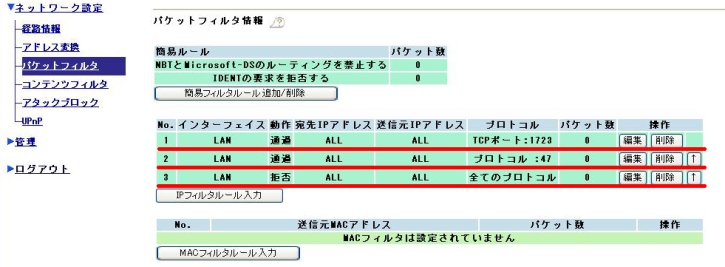

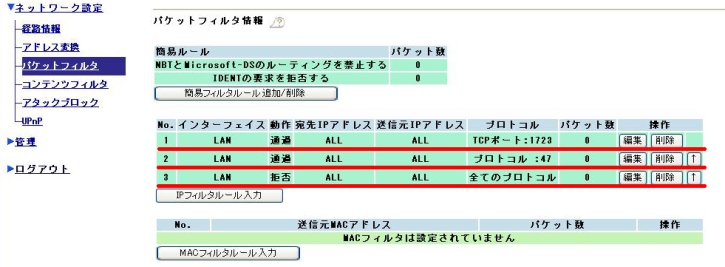

図3 : WZR-HP-G54 の IP フィルタルール設定画面

次に,左にあるメニューから「ネットワーク設定」を選択し,さらに「パケットフィ

ルタ」を選択します。そして「IP フィルタルール入力」ボタンを押すと,IP フィルタル

ール追加ウィンドウが別ウィンドウで表示されます。そのウィンドウにて図3に示すよう

に設定します。設定項目を簡単に説明しますと,No.1は PPTPのプロトコルを通過させる

ための設定です。No.2は PPTP の接続を確立する際に使われている GRE(プロトコル番号

47のプロトコル)を通過させるための設定です。そして,No.3でNo.1と2以外のすべての

プロトコルを拒否しています。

以上で基本的な設定は完了です。あとは,別途 PPTP サーバを用意し VPN 接続をすれば外

部のネットワークへと旅立つことができます。また,IP フィルタルールを変更することで,

「上記のルールに追加して SSH も通過させる」という設定も行うことができます。ただし,

これらの設定は上から順に行われるため,設定項目の順番にも注意してください。

(*1)

もちろん,無線LAN アクセスポイントのみではなく,もっと高度なルーターやスイッチを

用いて実現することも可能です。

(*2)

詳細は

http://www.tains.tohoku.ac.jp/documents/index-j.htmlを参照

(*3)

例えば,株式会社バッファローの BHR-4RV は平成17年10月現在13,000円前後で販売されて

います。

(*4)

平成17年10月現在

http://www.rd.isc.tohoku.ac.jp/tains-ap/にて公開中です。

(*5)

ただし,PPTP パススルー可能な数に制限がある機器もありますので,十分な注意が必要で

す。