情報科学研究科における無線LAN システムの運用について(2)

---「どこでもTAINS」への対応

情報科学研究科 / 情報シナジーセンター 後藤英昭

1 はじめに

2003年のTAINSニュースNo.30において,情報科学研究科における無線LAN シス

テムの運用について紹介しました[1]。先頃このシステム

にローミング機能を追加して運用を開始しましたので,だいぶ間が開いてしまい

ましたが,前記事の続編をお届けしたいと思います。

情報科学研究科の無線LAN システムでは,ユーザ認証の仕組みとして Secure

Shell 認証方式が使われています。利用者情報(IDやパスワード)は教育用電子

計算機システムと連携管理されていますが,研究科内に閉じたシステムなので,

研究科外の利用者はゲストアカウントを使う必要がありました。ゲストアカウン

トの発行や接続方法の通知は意外に手間がかかるものです。システムの利便性と

いう観点では,ゲストアカウントがしばしば必要にあるような運用は好ましくな

いと言えます。もし他部局のシステムと利用者情報が相互利用できるなら,

無線LAN の利便性が大幅に向上させられそうです。

TAINS ニュース本号で情報シナジーセンターの今野先生が紹介されているように,

最近,学内で無線LAN アクセスポイントを部局をまたがってローミングするための

仕組み「どこでもTAINS」が提案されています[2]。情報科

学研究科では,一年ほど前からこのローミング機能を無線LAN システムに組み込ん

で,運用試験を行ってきました。認証方式の変更は利用者への負担が大きいのです

が,幸いなことに Secure Shell 認証方式と「どこでもTAINS」方式は共存が可能

なので,従来の利用方法は一切変更せずに,ハイブリッド型の無線LAN システムを

構築することができました。本稿では,「どこでもTAINS」に対応した新システム

の構成を紹介します。

2 「どこでもTAINS」対応の無線LAN システム

2.1 ローミングの概要

「どこでもTAINS」は VPN(Virtual Private Network)を用いたローミング方式

です。VPNには様々な方式がありますが,MS-Windows で標準の PPTP (Point-to-

Point Tunneling Protocol)方式を採用することにより,利用者への負担を減らし

ています。実際に無線LAN の利用状況を見ていますと,利用者の端末に専用のソフ

トウェアをインストールする必要がある方式は,システムの運用者や開発者が考え

るよりもはるかに,利用者の負担が大きいようです。

「どこでもTAINS」では,アクセスポイントと認証サーバを明確に分離することに

よって,ローミング機能を実現しています。基本的な考え方は,

- アクセスポイントは誰にでも自由に(ただしローミング機能に限定して)利用

を許可し,

- ユーザ認証は他所の認証サーバで行う

というものです。利用者の立場から見ると,学内各所にあるアクセスポイントを

借りて,自部局や研究室に置かれた認証サーバでユーザ認証を行い,学内LAN やイ

ンターネットの様々なサービスを利用できるようになります。

情報科学研究科のシステムでは,前者のアクセスポイントの部分だけを実装しま

した。

2.2 「どこでもTAINS」への対応

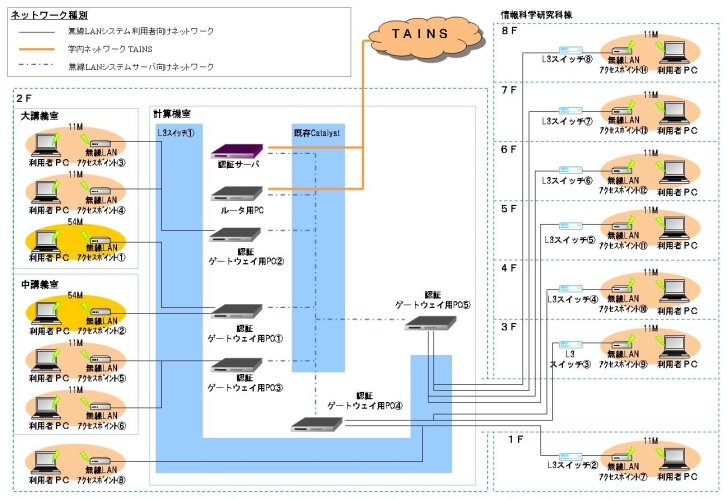

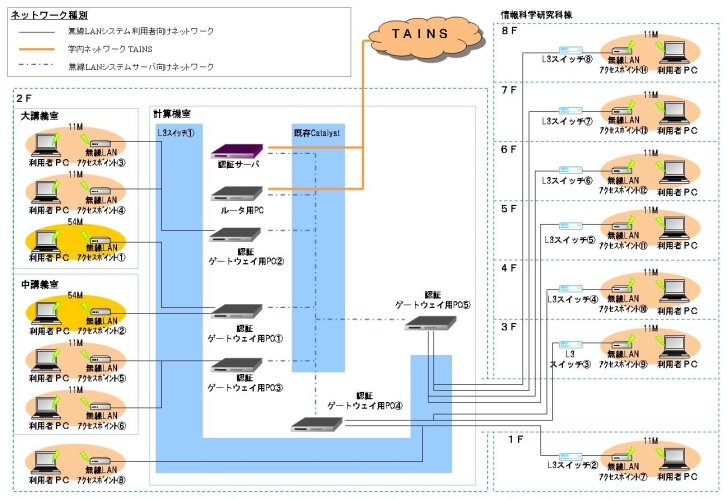

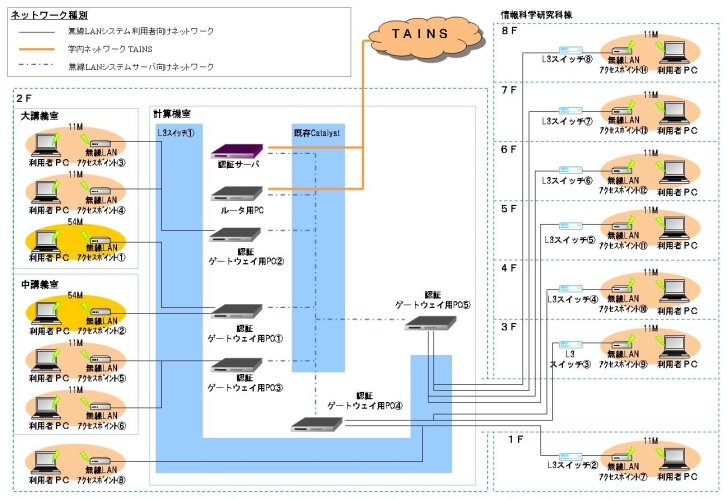

無線LAN システムの構成図を図1に再掲します。

図1 : システム構成図(2003年版)(富士通様より提供)

利用者の端末は,各階に設置されたスイッチを介して5台ある認証ゲートウェイの

うち1台に接続されています。Secure Shell 認証では,認証ゲートウェイにおいて

通常は上流ネットワークへの通信が遮断されており,ユーザ認証に成功した端末に

対して通信を許可するようになっています。認証ゲートウェイの上流はルータ用PC

を介して学内LAN,すなわちTAINS/G に接続されています。ルータ用PC は

NAT(Network Address Translation)とパケットフィルタの機能を有します。パケット

フィルタでは幾つかの危険なポートを閉じ,ウィルスやワームの流入・流出を阻止

しています。

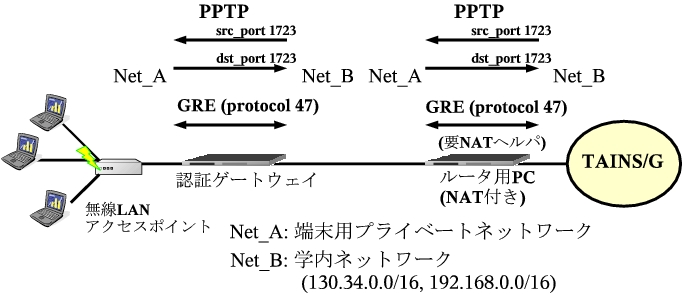

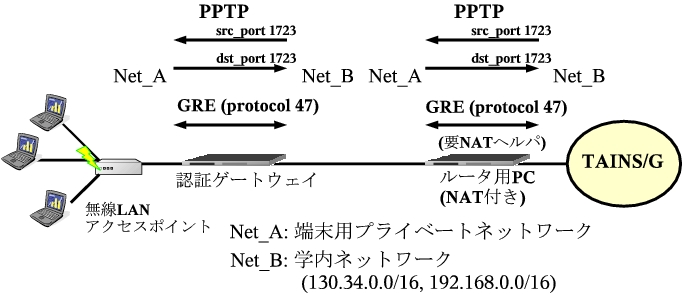

アクセスポイントを「どこでもTAINS」に対応させるには,端末から学内LAN 側に

ある認証サーバへ PPTP(ポート番号 1723)のパケットを通し,さらに,端末と認証

サーバの双方向で GRE(Generic Routing Encapsulation)(プロトコル番号 47)に

よる通信を許可する必要があります[2]。図2に示すように,

認証ゲートウェイとルータ用PC のパケットフィルタにルールを追加することで,

PPTP/GRE とも通信を許可しています。「どこでもTAINS」の要件より,アクセスポイ

ントから PPTP で到達できる範囲は学内LAN に限定してあります。

図2 : PPTP 用のパケット通過ルール

GRE については,さらにシステムの変更が必要でした。「どこでもTAINS」では,

例えば PPTP や GRE を悪用するソフトウェアなどが作られてしまい,それによって

任意の端末間で認証サーバを介さない通信が行われたりするのを避けるために,ア

クセスポイント側ではパケットフィルタや NAT を用いて(*1),

通信を一方通行に制限する必要があります。具体的には,端末側からの発信とそれ

に対する応答パケットのみを通す仕組みが必要になります。情報科学研究科のシス

テムでは,当初からルータ用PC の上で NAT が稼動しており,学内LAN 側から特定

の端末を狙って接続することはできないようになっていました。つまり,「どこで

もTAINS」の要件は満たしています。しかし,NAT で GRE を通すためには特別な仕組

み(*2)が必要になります。

ルータ用PC では OS として Linux が稼動しています。NAT で GRE を通すために

PPTP/GRE 用の NAT ヘルパが必要です。カーネルのソースに patch-o-matic

[3]を適用して,カーネルを再構築する必要がありました。こ

れにより GRE パケットの追跡に必要な ip_nat_pptp と ip_nat_proto_gre のモジュ

ールが使えるようになります。なお,認証ゲートウェイでは NAT が動いていないので

これらのモジュールは不要です。

2.3 アクセスポイントの運用方法

アクセスポイントの設置状況や運用方法は,従来のシステムから変わりありません。

本システムは,現在よく普及している IEEE802.11b 規格(11Mbps)の無線LAN を中心

に構成されています。アクセスポイントは,情報科学研究科棟のロビー(1,2F)とリ

フレッシュスペース(3〜8F)に1台ずつ,中講義室に2台,大講義室に2台の,合計12台

が設置されています。より高速な通信のために,講義室には1台ずつ IEEE802.11a

対応のアクセスポイントも設置されています。

本システムでは,利便性に配慮し,すべてのアクセスポイントで ESS-ID のビーコ

ンを ON にしてあります。他部局の人がアクセスポイントを利用する場合でも,端末

の無線LAN 機能で容易に ESS-ID を調べることができます。

2.4 認証サーバと動作確認

今回構築した無線LAN システムの動作確認は,情報シナジーセンター本館内にある

研究室に設置した認証サーバを用いて行いました。認証サーバは SUSE Linux を載せた

PC で構築しました。PPTP サーバのソフトウェアには,オープンソースの PoPToP

[4]を用いました。Linux で PPTP サーバを構築するには,カ

ーネルに MPPE(Microsoft Point to Point Encryption)の機能が組み込まれている

必要があります。このカーネルモジュールの組み込みはそれほど容易ではないのです

が,幸いなことに SUSE Linux では標準で MPPE 対応のカーネルが使えます。

情報科学研究科棟にノートPC を持ち込み,研究室の認証サーバで認証を受け,学

内LAN やインターネットに接続できることを確認しました。PPTP に対応したもので

あれば,PDAでも本システムが利用できます。

残念ながら,現時点では情報科学研究科のシステムには認証サーバを設置していま

せん。これには幾つかの理由がありますが,大きな問題の一つはパスワードの暗号化方

式の違いです。PPTP で使われる MS-CHAPv2 による認証と,UNIX でよく使われる認証

では,パスワードの暗号化方式に相違があり,UNIX の暗号化パスワードを PPTP では

利用できません。このため,PPTP サーバを構築したとしても,現行の教育用電子計算

機システムとパスワードを連携できないのです。

パスワードを連携させる方法も無いわけではないのですが,実装に手間がかかること

や,システム構成を変える必要があるといった理由により,現在は保留にしています。

認証サーバの設置は今後の課題にしたいと思います。

3 おわりに

本稿では,学内の無線LAN ローミング「どこでもTAINS」に対応させた情報科学研究

科棟の無線LAN システムを紹介しました。従来の Secure Shell 認証の機能は生かした

ままで「どこでもTAINS」に対応させることができ,ハイブリッド型の無線LAN システム

を構築することができました。

今回は Linux を使って認証サーバ(PPTP サーバ)を構築しましたが,最近では

SOHO 向けの VPN 対応ブロードバンドルータなるものが安価に入手できるので,これら

を利用する方法もあると思います。

無線LAN ローミングを使うと,自分の所属部署の認証サーバに一つだけアカウントを

持っているだけで,あちらこちらのアクセスポイントを使って学内LAN やインターネッ

トに接続できるようになります。文面ではそれほど実感がわかないかもしれませんが,

実際に使ってみるとローミングの便利さがよくわかると思います。所属部局や研究室に

PPTP サーバをお持ちの方は,せひ一度「どこでもTAINS」を試してみてください。

参考文献

[1]

後藤英昭,情報科学研究科における無線 LAN システムの運用について,

TAINS ニュース,No.30,pp.16--26,2003.

(

http://www.tains.tohoku.ac.jp/news/news-30/1626.html)

[2]

今野 将,TAINS/G における無線LAN ローミング「どこでもTAINS」について,

TAINS ニュース,No.33,pp.3--9,2005.

(

http://www.tains.tohoku.ac.jp/news/news-33/0309.html)

[3]

The netfilter/iptables patch-o-matic system.

(

http://www.netfilter.org/patch-o-matic/

)

[4]

Poptop - The PPTP Server for Linux.

(

http://www.poptop.org/

)

(*1)

厳密には,IP アドレスの多対一の変換とポート番号の変換を行う,NAPT

(Network Address Port Translation)のことを指します。

(*2)

家庭用に市販されているブロードバンドルータで「PPTP パススルー」などと呼ばれてい

る機能に相当します。